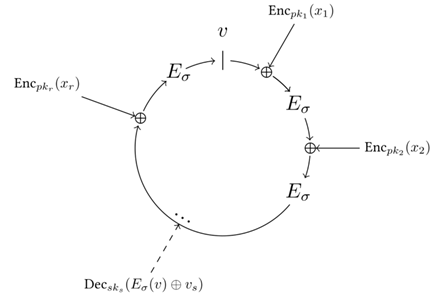

QURASブロックチェーンは取引内容についての暗号化を実現して取引の匿名化を実現した。

取引の匿名化で基本問題点はConsensus Nodeから暗号化された取引内容に対する検証をどのように実現するかである。

つまりConsensus Nodeは暗号化された取引について復号化キーを利用しなくて暗号化された取引が正確だということを証明することができなければならない。

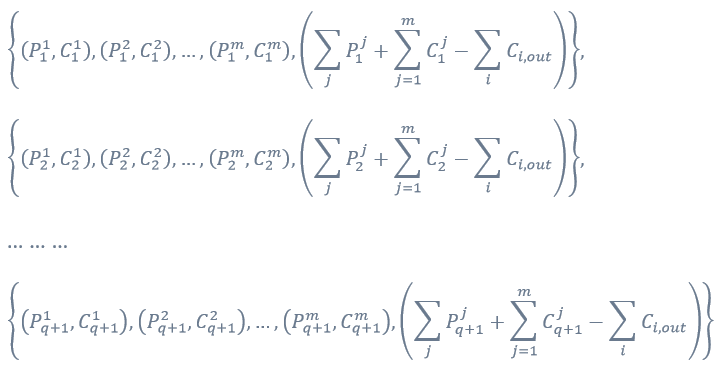

これを実現するためにZero-Knowlegde Proofというゼロ知識暗号化アルゴリズムを利用してConsensus Nodeで実の復号化キー(Private key)がなくても暗号化された取引に対する正確性を検証できるようになる。

ZK-SNARKSはこのZKPを実現したモジュールである。

まずはZero-Knowledge Proofの概念について見ることにしよう。